For mange IT-eksperter er Wireshark det beste verktøyet for nettverkspakkeanalyse. Programvaren med åpen kildekode lar deg undersøke de innsamlede dataene nøye og finne roten til problemet med forbedret nøyaktighet. Videre opererer Wireshark i sanntid og bruker fargekoding for å vise de fangede pakkene, blant andre smarte mekanismer.

I denne opplæringen vil vi forklare hvordan du fanger, leser og filtrerer pakker ved hjelp av Wireshark. Nedenfor finner du trinnvise instruksjoner og sammenbrudd av de grunnleggende nettverksanalysefunksjonene. Når du mestrer disse grunnleggende trinnene, vil du kunne inspisere trafikkflyten til nettverket ditt og feilsøke problemer med mer effektivitet.

Analysere pakker

Når pakkene er fanget, organiserer Wireshark dem i en detaljert pakkelisterute som er utrolig lett å lese. Hvis du vil ha tilgang til informasjonen om en enkelt pakke, er alt du trenger å gjøre å finne den på listen og klikke. Du kan også utvide treet ytterligere for å få tilgang til detaljene for hver protokoll i pakken.

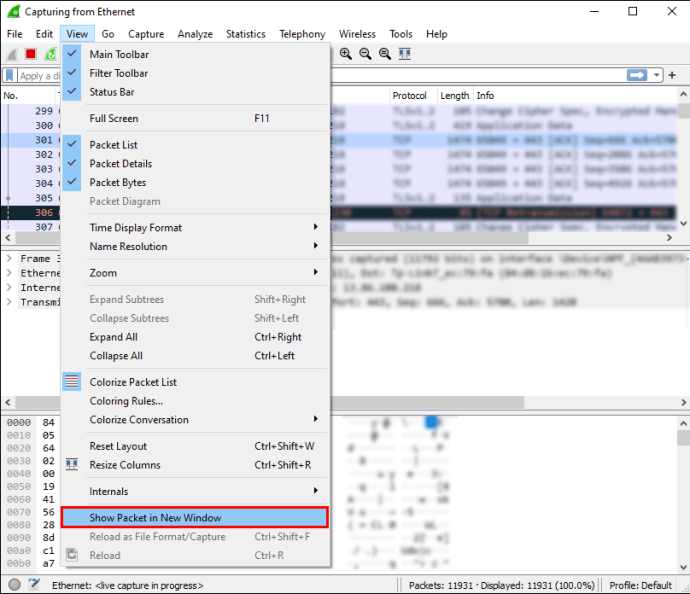

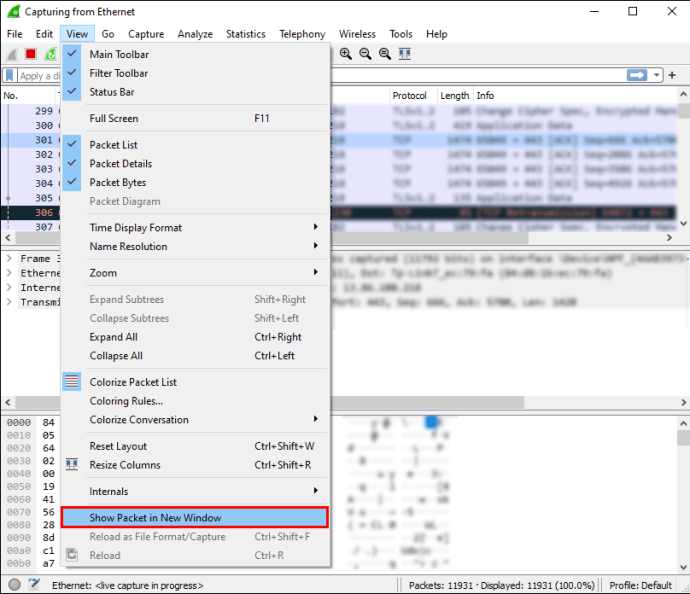

For en mer omfattende oversikt kan du vise hver fanget pakke i et eget vindu. Dette er hvordan:

- Velg pakken fra listen med markøren, og høyreklikk.

- Åpne "Vis"-fanen fra verktøylinjen ovenfor.

- Velg "Vis pakke i nytt vindu" fra rullegardinmenyen.

Merk: Det er mye lettere å sammenligne de fangede pakkene hvis du henter dem opp i separate vinduer.

Som nevnt bruker Wireshark et fargekodesystem for datavisualisering. Hver pakke er merket med en annen farge som representerer ulike typer trafikk. For eksempel er TCP-trafikk vanligvis uthevet med blått, mens svart brukes til å indikere pakker som inneholder feil.

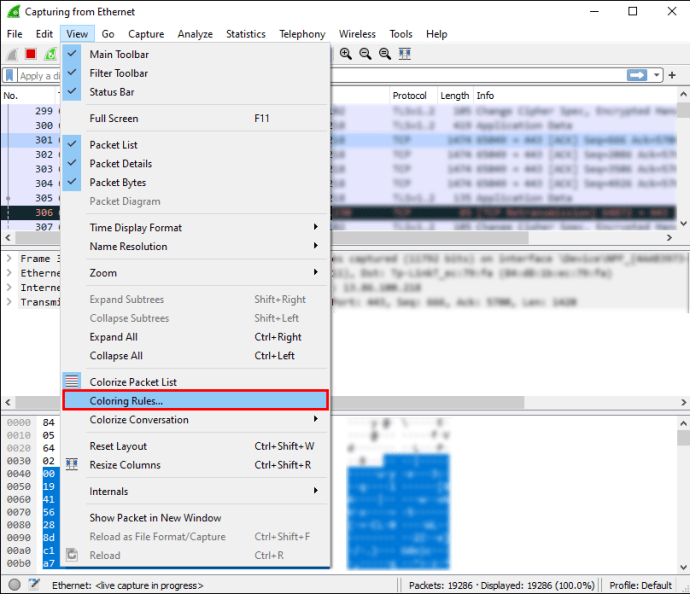

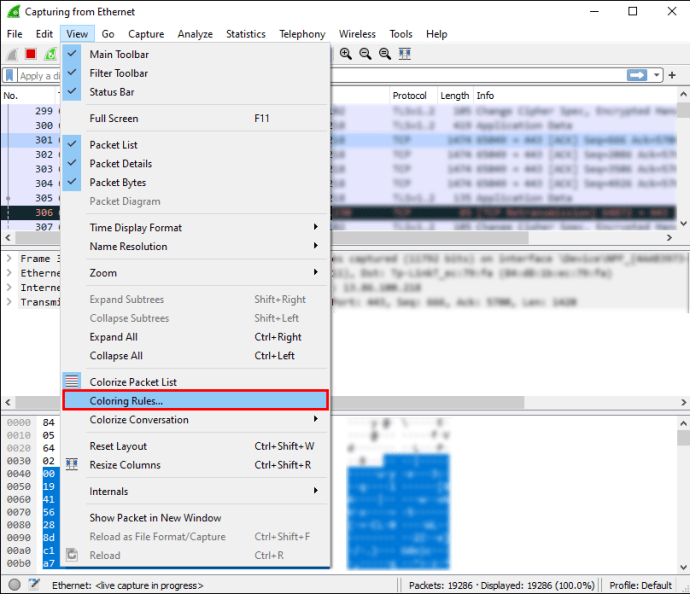

Selvfølgelig trenger du ikke å huske betydningen bak hver farge. I stedet kan du sjekke på stedet:

- Høyreklikk på pakken du ønsker å undersøke.

- Velg "Vis"-fanen fra verktøylinjen øverst på skjermen.

- Velg "Fargeregler" fra rullegardinpanelet.

Du vil se muligheten for å tilpasse fargeleggingen til din smak. Men hvis du bare vil endre fargereglene midlertidig, følg disse trinnene:

- Høyreklikk på pakken i pakkelisteruten.

- Fra listen over alternativer, velg "Farglegg med filter."

- Velg fargen du vil merke den med.

Nummer

Pakkelisteruten vil vise deg det nøyaktige antallet fangede databiter. Siden pakkene er organisert i flere kolonner, er det ganske enkelt å tolke. Standardkategoriene er:

- Nr. (Antall): Som nevnt kan du finne nøyaktig antall fangede pakker i denne kolonnen. Sifrene vil forbli de samme selv etter filtrering av dataene.

- Tid: Som du kanskje har gjettet, vises pakkens tidsstempel her.

- Kilde: Den viser hvor pakken stammer fra.

- Destinasjon: Den viser stedet hvor pakken skal oppbevares.

- Protokoll: Den viser navnet på protokollen, vanligvis i en forkortelse.

- Lengde: Den viser antall byte i den fangede pakken.

- Info: Kolonnen inneholder tilleggsinformasjon om en bestemt pakke.

Tid

Ettersom Wireshark analyserer nettverkstrafikken, blir hver fanget pakke tidsstemplet. Tidsstemplene er da inkludert i pakkelisteruten og tilgjengelig for senere inspeksjon.

Wireshark lager ikke tidsstemplene selv. I stedet henter analysatorverktøyet dem fra Npcap-biblioteket. Imidlertid er kilden til tidsstemplet faktisk kjernen. Det er derfor nøyaktigheten til tidsstemplet kan variere fra fil til fil.

Du kan velge formatet som tidsstemplene skal vises i i pakkelisten. I tillegg kan du angi ønsket presisjon eller antall desimaler som vises. Bortsett fra standard presisjonsinnstilling, er det også:

- Sekunder

- Tideler av et sekund

- Hundredeler av et sekund

- Millisekunder

- Mikrosekunder

- Nanosekunder

Kilde

Som navnet antyder, er kilden til pakken opprinnelsesstedet. Hvis du ønsker å få tak i kildekoden til et Wireshark-depot, kan du laste den ned ved å bruke en Git-klient. Metoden krever imidlertid at du har en GitLab-konto. Det er mulig å gjøre det uten en, men det er bedre å registrere seg i tilfelle.

Når du har registrert en konto, følg disse trinnene:

- Sørg for at Git er funksjonell ved å bruke denne kommandoen: "

$ git --versjon.”

- Dobbeltsjekk om e-postadressen og brukernavnet er konfigurert.

- Deretter lager du en klone av Workshark-kilden. Bruke "

$ git clone -o oppstrøms [email protected] :wireshark/wireshark.git" SSH URL for å lage kopien. - Hvis du ikke har en GitLab-konto, prøv HTTPS URL: "

$ git clone -o oppstrøms //gitlab.com/wireshark/wireshark.git.”

Alle kildene vil deretter bli kopiert til enheten din. Husk at kloningen kan ta en stund, spesielt hvis du har en treg nettverkstilkobling.

Mål

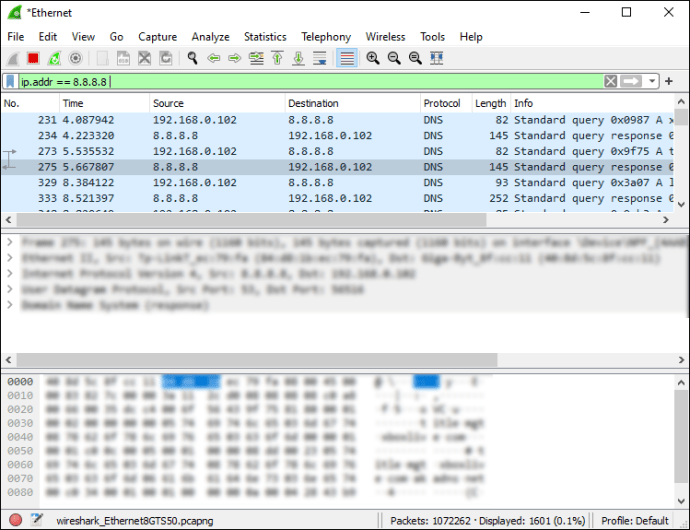

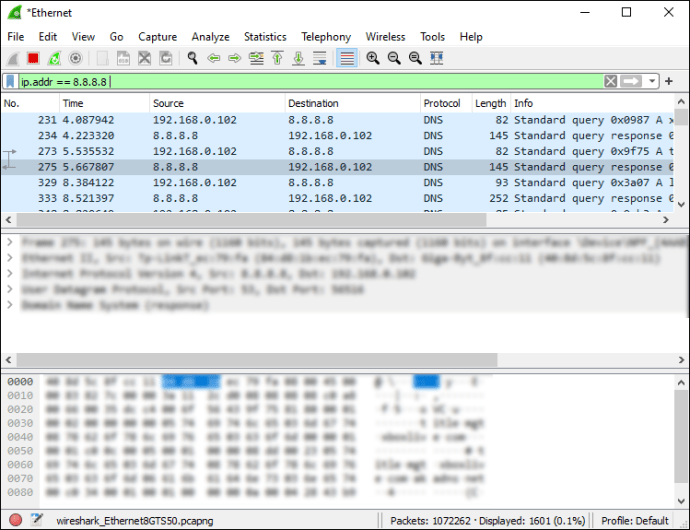

Hvis du vil vite IP-adressen til en bestemt pakkes destinasjon, kan du bruke visningsfilteret til å finne den. Dette er hvordan:

- Tast inn "

ip.addr == 8.8.8.8" inn i Wireshark "Filter Box." Klikk deretter "Enter".

- Pakkelisteruten vil bli rekonfigurert bare for å vise pakkedestinasjonen. Finn IP-adressen du er interessert i ved å bla gjennom listen.

- Når du er ferdig, velg "Slett" fra verktøylinjen for å rekonfigurere pakkelisteruten.

Protokoll

En protokoll er en retningslinje som bestemmer dataoverføringen mellom ulike enheter som er koblet til samme nettverk. Hver Wireshark-pakke inneholder en protokoll, og du kan hente den frem ved å bruke skjermfilteret. Dette er hvordan:

- Øverst i Wireshark-vinduet klikker du på "Filter"-dialogboksen.

- Skriv inn navnet på protokollen du vil undersøke. Vanligvis er protokolltitler skrevet med små bokstaver.

- Klikk "Enter" eller "Apply" for å aktivere visningsfilteret.

Lengde

Lengden på en Wireshark-pakke bestemmes av antall byte som fanges opp i den aktuelle nettverksbiten. Dette tallet samsvarer vanligvis med antallet rådatabyte som er oppført nederst i Wireshark-vinduet.

Hvis du vil undersøke fordelingen av lengder, åpner du vinduet "Pakkelengder". All informasjon er delt inn i følgende kolonner:

- Pakkelengder

- Telle

- Gjennomsnitt

- Min Val/Max Val

- Vurdere

- Prosent

- Burst rate

- Burst start

Info

Hvis det er noen uregelmessigheter eller lignende elementer i en bestemt fanget pakke, vil Wireshark merke seg det. Informasjonen vil da vises i pakkelisteruten for videre undersøkelse. På den måten vil du ha et klart bilde av atypisk nettverksatferd, noe som vil resultere i raskere reaksjoner.

Ytterligere vanlige spørsmål

Hvordan kan jeg filtrere pakkedataene?

Filtrering er en effektiv funksjon som lar deg se nærmere på detaljene til en bestemt datasekvens. Det finnes to typer Wireshark-filtre: fangst og visning. Fangstfiltre er der for å begrense pakkefangst for å passe spesifikke krav. Du kan med andre ord sile gjennom ulike typer trafikk ved å bruke et fangstfilter. Som navnet antyder, lar skjermfiltre deg finpusse et bestemt element i pakken, fra pakkelengde til protokoll.

Å bruke et filter er en ganske enkel prosess. Du kan skrive inn filtertittelen i dialogboksen øverst i Wireshark-vinduet. I tillegg vil programvaren vanligvis automatisk fullføre navnet på filteret.

Alternativt, hvis du vil gre gjennom standard Wireshark-filtre, gjør du følgende:

1. Åpne "Analyser"-fanen på verktøylinjen øverst i Wireshark-vinduet.

2. Velg «Visningsfilter» fra rullegardinlisten.

3. Bla gjennom listen og klikk på den du vil bruke.

Til slutt, her er noen vanlige Wireshark-filtre som kan komme godt med:

• For kun å vise kilden og destinasjons-IP-adressen, bruk: "ip.src==IP-adresse og ip.dst==IP-adresse”

• For kun å se SMTP-trafikk, skriv inn: "tcp.port eq 25”

• For å fange opp all undernetttrafikk, bruk: "netto 192.168.0.0/24”

• For å fange opp alt unntatt ARP- og DNS-trafikken, bruk: "port ikke 53 og ikke arp”

Hvordan fanger jeg opp pakkedataene i Wireshark?

Når du har lastet ned Wireshark til enheten din, kan du begynne å overvåke nettverkstilkoblingen din. For å fange datapakker for en omfattende analyse, er dette hva du trenger å gjøre:

1. Start Wireshark. Du vil se en liste over tilgjengelige nettverk, så klikk på det du vil undersøke. Du kan også bruke et fangstfilter hvis du ønsker å finne trafikktypen.

2. Hvis du vil inspisere flere nettverk, bruk "shift + venstreklikk"-kontrollen.

3. Klikk deretter på haifinneikonet helt til venstre på verktøylinjen ovenfor.

4. Du kan også starte opptak ved å klikke på fanen "Fangst" og velge "Start" fra rullegardinlisten.

5. En annen måte å gjøre det på er å bruke "Control - E" tastetrykk.

Når programvaren fanger dataene, vil du se dem vises på pakkelisteruten i sanntid.

Shark Byte

Mens Wireshark er en svært avansert nettverksanalysator, er den overraskende enkel å tolke. Pakkelisteruten er ekstremt omfattende og godt organisert. All informasjon er fordelt på syv forskjellige farger og merket med tydelige fargekoder.

Videre kommer åpen kildekode-programvare med en rekke lett anvendelige filtre som letter overvåkingen. Ved å aktivere et fangstfilter kan du finne ut hva slags trafikk du vil at Wireshark skal analysere. Og når dataene er hentet, kan du bruke flere visningsfiltre for spesifiserte søk. Alt i alt er det en svært effektiv mekanisme som ikke er så vanskelig å mestre.

Bruker du Wireshark til nettverksanalyse? Hva synes du om filtreringsfunksjonen? Gi oss beskjed i kommentarene nedenfor hvis det er en nyttig pakkeanalysefunksjon vi hoppet over.